- 20.06.2022

- 27 993

- 234

- 36

- Награды

- 10

- Пол

- Муж.

Репутация:

- Автор темы

- Администратор

- Модератор

- Команда форума

- #1

В этом коротком уроке я расскажу вам, как обойти любую dll, защищенную hwid, особенно avoz (которую большинство пастеров используют в легаси)

1.Итак, сначала мы получаем dll, который защищен с помощью hwid, и проверяем, упаковано ли оно.

Если нет, мы можем использовать IDA для продолжения > он упакован? используйте x64 для этой цели.

я буду использовать legacy.codes для взлома

2.Мы открыли в ida что теперь? давайте перейдем непосредственно к точке входа dll и проверим ее при первом просмотре как видно из псевдокода, он проверяет жестко закодированные имена и номера hwid > если мы совпадем с одним из них, это позволит вам внедрить и показать вам указанного пользователя в рамках совпадающего hwid:

вот тут и начинаются мемы:

как мы видим, это особенно волшебная программа проверки avoz hwid.

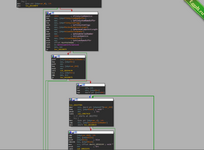

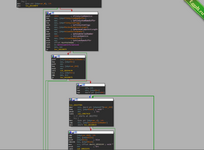

Взглянем на график:

Мы можем точно увидеть, что в пасте он делает. что мы можем сделать сейчас, чтобы пропустить эту премиальную проверку hwid? для начала приступим к инициализации чита

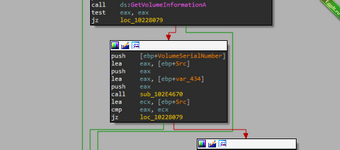

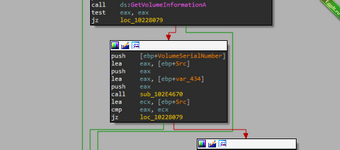

теперь это то, что мы хотим, верно? конечно, это то место, где он начинает загружать чит, поэтому давайте переименуем его, чтобы мы могли сразу перейти к нему!

вот и все, мы переименовали функцию и теперь можем использовать ее для перехода прямо к функции, которую мы только что переименовали!

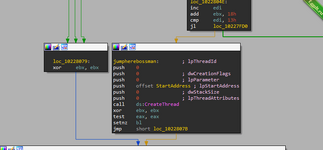

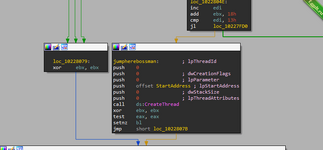

давайте используем loc_10228079, чтобы перейти к нашему "боссу-прыгуну"

поехали! давайте применим исправления и начнем внедрять наше программное обеспечение премиум-класса!

теперь посмотри на это! мы успешно взломали защищённую hwid dll!

1.Итак, сначала мы получаем dll, который защищен с помощью hwid, и проверяем, упаковано ли оно.

Если нет, мы можем использовать IDA для продолжения > он упакован? используйте x64 для этой цели.

я буду использовать legacy.codes для взлома

2.Мы открыли в ida что теперь? давайте перейдем непосредственно к точке входа dll и проверим ее при первом просмотре как видно из псевдокода, он проверяет жестко закодированные имена и номера hwid > если мы совпадем с одним из них, это позволит вам внедрить и показать вам указанного пользователя в рамках совпадающего hwid:

вот тут и начинаются мемы:

как мы видим, это особенно волшебная программа проверки avoz hwid.

Взглянем на график:

Мы можем точно увидеть, что в пасте он делает. что мы можем сделать сейчас, чтобы пропустить эту премиальную проверку hwid? для начала приступим к инициализации чита

теперь это то, что мы хотим, верно? конечно, это то место, где он начинает загружать чит, поэтому давайте переименуем его, чтобы мы могли сразу перейти к нему!

вот и все, мы переименовали функцию и теперь можем использовать ее для перехода прямо к функции, которую мы только что переименовали!

давайте используем loc_10228079, чтобы перейти к нашему "боссу-прыгуну"

поехали! давайте применим исправления и начнем внедрять наше программное обеспечение премиум-класса!

теперь посмотри на это! мы успешно взломали защищённую hwid dll!

Последние темы в этом разделе:

- HWID Changer by SILENQER

- Бесплатный Спуфер на warface[2025]

- Бесплатный hwid + guid спуффер [2025]

- Скрипт Обход бана по железу на python для windows

- Рабочий способ обхода бана по железу без спуфера [2025]

- Обход бана HWID в DayZ (BattleEye)

- Прошивка для ZDMA (100t) ACE/EAC/BE

- Прошивка для EAC/BE для 35/75t

- Обзор Tierlist с текущими Hardware(DMA) решениями на рынке

- Гайд на Обход Faceit AC (античита Фейсита): как играть на Фейсите с читом?[2025]